Warum die AWS Cloud sicherer als On-Premises ist

Sicherheit als bestehendes Fundament

Für den sicheren Betrieb von On-Premise-Anwendungen müssen komplexe Infrastrukturen konfiguriert, betrieben und gewartet werden. Dazu zählen beispielsweise Firewalls, RAID-Systeme, Verschlüsselung und Sicherungen. Bei dem Thema Redundanz steigt die Komplexität, besonders bei geografisch redundanten Systemen.

Ein großer Vorteil von Cloud-Lösungen mit den Amazon Web Services (AWS) ist das hohe Niveau an IT-Sicherheit und Verschlüsselung, das als Fundament fester Bestandteil von allen AWS Diensten ist. Zusätzlich können mit AWS durch wenige Klicks Redundanzen konfiguriert werden, die bei On-Premise Architekturen geografisch getrennte Standorte und enorme Kosten erfordern würden.

Die Aufwendungen für die Beschaffung und den sicheren Betrieb der IT-Infrastruktur sind mit hohen Fixkosten verbunden. Durch AWS müssen sich Mitarbeiter keine Gedanken mehr über RAID-Systeme, Festplattenverschlüsselung etc. machen und können beispielsweise in wenigen Minuten einen S3 Bucket erstellen, in dem die Daten verschlüsselt, redundant, versioniert und mit Zugriffsprotokollen gesichert werden. Für eine Speicherung von wenigen Gigabyte kostet die Lösung in der Regel nur wenige Cent pro Monat.

Transparenz durch Monitoring, Logging und Audits

Ein weiterer Vorteil ist, dass das Monitoring und Logging ein fester Bestandteil von den AWS Diensten ist. Über CloudWatch ist es möglich, Metriken und Protokolle auszuwerten und zu visualisieren. Unter anderem kann in Dashboards dargestellt werden, wie sehr die Unternehmensanwendungen genutzt bzw. ausgelastet werden.

Bei Schwellenwerten können Alarme ausgelöst werden, die beispielsweise automatisch neue Container oder Server hoch- bzw. herunterfahren. Über Zustandsprüfungen können Anwendungen regelmäßig überprüft werden, um z. B. bei Ausfällen zu informieren und diese zu reparieren.

Die Benutzeraktivitäten und API-Nutzung kann mithilfe von CloudTrail protokolliert und ausgewertet werden. Beispielsweise könnten Zugriffe auf Kundendaten oder Ressourcenänderungen innerhalb der ganzen AWS Umgebung oder von definierten Bereichen überwacht werden. Die Zugriffe können in Audits ausgewertet werden oder bei definierten Sicherheitsvorfällen automatisch Workflows auslösen, die auf die Bedrohungen reagieren.

Gesicherte Verbindungen

Die Verbindungen zu allen AWS Diensten sind über TLS verschlüsselt, damit Daten sicher übertragen und abgerufen werden können. Außerdem können über VPCs eigene Netze und demilitarisierte Zonen konfiguriert werden, die von der Außenwelt nicht erreichbar sind. Der Zugriff aus dem Unternehmensnetz könnte über Firewalls oder einem VPN erlaubt werden.

Detaillierte Zugriffssteuerung

Das Identity and Access Management (IAM) ermöglicht eine detaillierte Zugriffssteuerung, die in On-Premise Umgebungen kaum realisierbar ist. Bei kleinen und mittelständischen Unternehmen beobachten wir häufig, dass Mitarbeiter umfassende Zugriffe auf Maschinen erhalten, auf denen die Dienste betrieben werden. Mit dem Zugang können beispielsweise Dienste aktualisiert, Backups angefertigt oder das Betriebssystem gewartet werden. Bei einem Missbrauch könnten daher auch Daten geklaut und Dienste blockiert werden.

Im Gegensatz dazu lassen sich mit AWS IAM detaillierte Privilegien erstellen, in denen die erlaubten Operationen für einzelne Ressourcen oder Bereiche definiert werden und mit weiteren Bedingungen verschärft werden können. Exemplarisch besteht die Möglichkeit, für Mitarbeiter Wartungszugänge zu erstellen, mit denen jedoch keine Kunden- bzw. Unternehmensdaten gelesen oder entwendet werden können. Trotzdem sind die Mitarbeiter vollständig arbeitsfähig und können beispielsweise Dienste aktualisieren und Ressourcen (z. B. Server) konfigurieren.

Mehrstufige Umgebungen

Systeme können in mehrere getrennte Umgebungen unterteilt werden. Wir arbeiten gerne mit einer Entwicklungs-, Test- und Produktivumgebung. Die Entwicklungsumgebung beinhaltet immer den letzten Stand des Softwareprojektes. Die Aktualisierung erfolgt automatisiert mehrfach täglich. Sobald das Software-Inkrement bereit für eine Veröffentlichung ist, wird ein Deployment auf die Testumgebung angestoßen. Anschließend wird die Testumgebung intensiv überprüft. Sobald das Testing abgeschlossen ist, wird die neue Version für die Nutzer mithilfe der Produktivumgebung ausgerollt. Das Aktualisieren und Veröffentlichen ist ein automatischer Prozess, bei dem die AWS Ressourcen über Infrastructure as Code angelegt werden.

Der Vorteil von AWS ist, dass diese Umgebungen als getrennte Organisationskonten aufgesetzt werden können. Entwickler haben beispielsweise umfangreiche Privilegien auf die Entwicklungsumgebung. Dort entwickeln sie aktiv, testen und prüfen ihre Änderungen. Auf der Testumgebung haben die Entwickler nur noch Leserechte. Nach der neuen Beta-Veröffentlichung können sie die Testumgebung aus Sicht der Kunden nutzen und dabei im Backend auf z. B. Protokolle und Datenbanken lesend zugreifen. Schreibrechte sind nicht zulässig, da das Veröffentlichen ein automatischer Prozess ist und Entwickler nicht über Monkey Patching die Systeme zum laufen bringen sollen. Abschließend haben die Entwickler generell keine Rechte auf der Produktivumgebung. Die Veröffentlichung in der Testumgebung war die Generalprobe für den neuen Release.

Durch die fehlenden Berechtigungen auf der Produktivumgebung ist das Entwenden von Kundendaten nicht möglich. Das On- und Offboarding wird vereinfacht und es kann einfacher und sicherer mit externen Dienstleistern und Freiberuflern zusammengearbeitet werden.

Compliance Programme

Abschließend sind die AWS nach einer Vielzahl von IT-Standards zertifiziert und bauen damit zusätzliches Vertrauen auf. Die Compliance Programme können hier eingesehen werden. Zu den Beispielen zählen zahlreiche ISO-Zertifizierungen (27001, 27017, 27018, 9001) und der C5 Standard des Bundesamt für Sicherheit in der Informationstechnik.

Bekannte Firmen in AWS

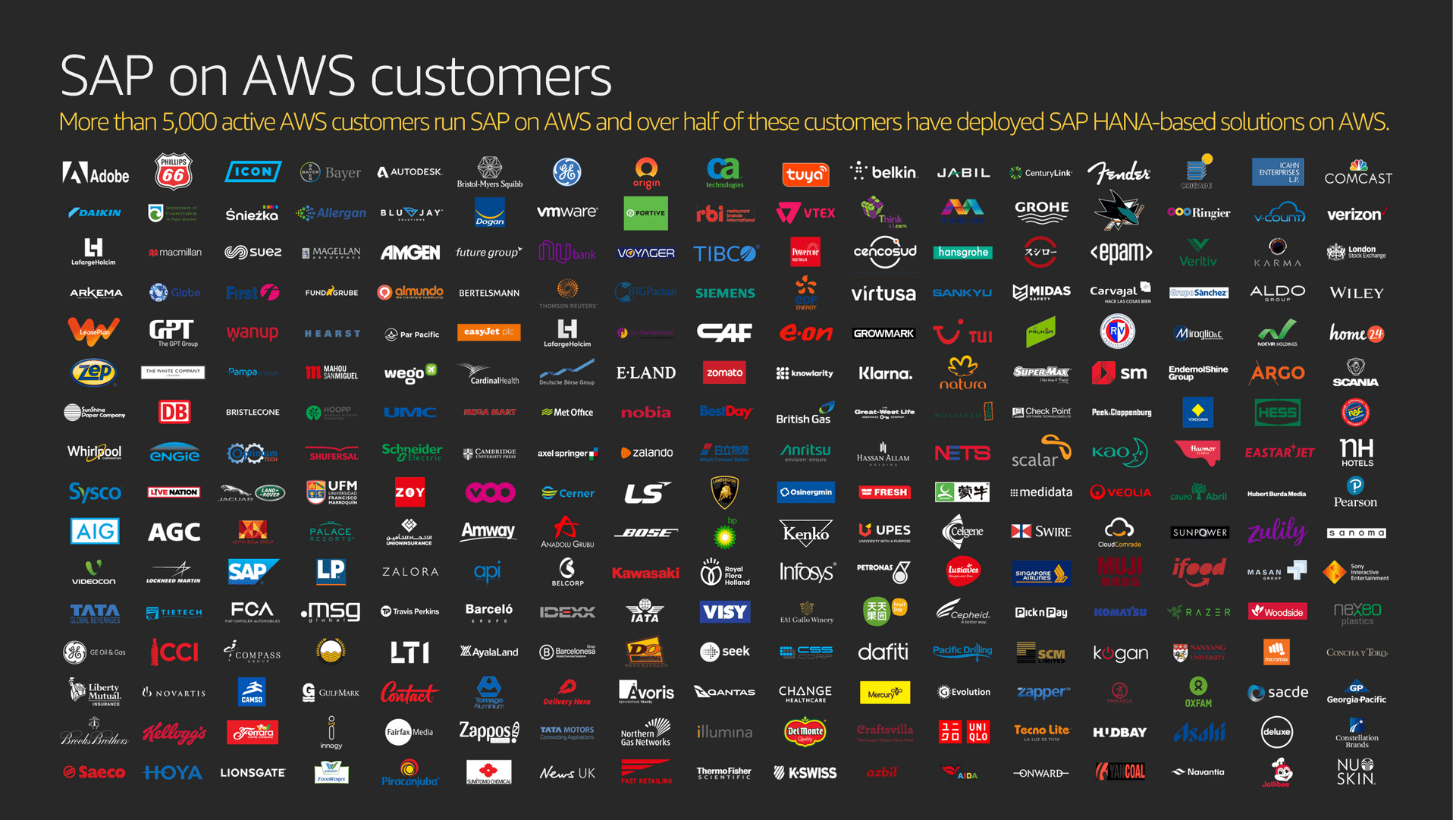

Als umfassendes ERP-System wird SAP von großen Konzernen weltweit eingesetzt, um Unternehmensdaten aller Art zu verarbeiten. Aus einer Studie von 2019 geht hervor, dass mehr als 5.000 Unternehmen AWS nutzen, um ihre kritischen SAP-Systeme zu betreiben. Zu den Unternehmen gehören bekannte deutsche Konzerne wie Bayer, Siemens, E.ON und die Deutsche Bahn.

Unternehmen mit SAP-Lösungen in AWS (Quelle: SAP AWS Fallstudie)

Als starken Partner setzt Volkswagen auf AWS, um in der Industrial Cloud die Produktion und Logistik des Automobilkonzerns zu transformieren. Perspektivisch sollen alle Maschinen, Anlagen und Systeme aller Werke und Lieferketten der 30.000 Standorte über AWS als Industrie 4.0 Lösung Daten sammeln und intelligent verarbeiten (Stand 2019).

Das Siemens Cyber Defense Center (CDC) nutzt AWS um ihre Kunden zu schützen. Mithilfe der AWS Machine Learning Dienste verarbeitet das CDC 60.000 Bedrohungen pro Sekunde (Quelle).

Fazit

Die Sicherheit von Cloud Diensten bleibt ein stark diskutiertes Thema. Trotzdem sind wir davon überzeugt, dass AWS-Lösungen bei unseren Kunden deutlich sicherer als On-Premise-Architekturen sind.

Das hohe Niveau an Enterprise Security ist ein fester Bestandteil des Cloud-Anbieters und mit keinen zusätzlichen (Fix-) Kosten verbunden. AWS-Lösungen lassen sich transparent überwachen, um Aktivitäten auf Unternehmensdaten und von Mitarbeitern zu verfolgen. Bei Vorfällen oder Ausfällen von Systemen lassen sich Alarme definieren, die informieren oder automatische Gegenmaßnahmen einleiten. Die Verbindungen zu den AWS sind stets abgesichert und lassen sich vielfältig in das Unternehmensnetz einbetten, z. B. über VPNs. Privilegien auf Daten, Systeme und die Cloud-Umgebung lassen sich detailliert konfigurieren und verschärfen. Anstelle von root-Zugangsdaten können Mitarbeiter beispielsweise Wartungszugänge bekommen, mit denen die Systeme gepflegt aber keine Daten entwendet werden können. Abschließend sind die AWS vielfältig zertifiziert und werden von großen (deutschen) Unternehmen verwendet, um kritische Daten zu verarbeiten.

Nutzen Sie die AWS Cloud und wie schätzen Sie die Sicherheit von Cloud-Umgebungen ein?